¿Para que sirve un servidor Proxy?

Es un dispositivo que hace de puente a los usuarios para conectarse a un servidor web.

Por lo tanto cuando nosotros estamos en el navegador y queremos conectarnos a una página web primero hacemos la petición al servidor proxy. Entonces el servidor proxy hará la petición de conexión al servidor web o página web al que queremos conectarnos.

Este es el mecanismo de funcionamiento de un proxy

Nosotros queremos visitar una página web alojada en un servidor web. Por lo tanto realizamos la petición a través del servidor proxy. Por lo tanto el servidor proxy recibirá una petición de nuestro ordenador con una ip externa 90.36.114.66.

Una vez se haya recibido nuestra petición el servidor proxy realizara la misma petición que acabamos de realizar al servidor web, pero con la particularidad que la petición la hará con la IP 65.34.123.44 que es la IP del servidor proxy. Con esto conseguiremos que ocultar nuestra IP al personal que esta gestionando la página web a la que nos queremos conectar.

VENTAJAS QUE OBTENEMOS AL CONECTARNOS A TRAVÉS DE UN SERVIDOR PROXY

Como acabamos de ver la utilidad principal de conectarnos a través de un servidor proxy es ocultar información. Por lo tanto en cierto modo un servidor proxy no esta convirtiendo en anónimos. Ser anónimo es sumamente importante por varios motivos. En el momento que que estamos proporcionando nuestra IP estamos revelando entre otras cosas nuestra ubicación. Esto lo podeis comprobar en la siguiente página web:

http://myip.es

Donde obtendrás estos datos

Como podéis ver en la captura de pantalla cualquier persona que tenga nuestra IP pueder saber nuestra localización exacta y nuestro proveedor de Internet de forma muy fácil.

Aparte de lo que acabamos de ver aún hay mas. Cada vez que visitamos una página web estamos entregando más información aparte de nuestra ip. Para que tengáis una idea de la totalidad de información que estáis proporcionando os podéis conectar a la siguiente página web:

www.xhaus.com/headers

Al conectaros obtendréis una pantalla similar a la siguiente:

Por lo tanto la información que nuestro navegador esta proporcionando en cada uno de los sitios web que nos conectamos es la siguiente:

- La dirección de la página web a la que estamos accediendo.

- El método de conexión que en este caso es el GET. El método GET es el que solicita un recurso ubicado en la URL que nos conectamos.

- Nuestra dirección IP y el puerto por el que nuestra máquina está transmitiendo.

- La versión de protocolo solicitado que en la mayoría de casos es HTTP/1.1.

- El tipo de contenido que acepta nuestro navegador.

- Información acerca de si nuestro navegador acepta páginas con compresión gzip, etc.

- Nuestro idioma de preferencia. Este punto por ejemplo es útil en el caso que accedamos a páginas web multi idioma. Con está característica el servidor web sabrá que tendrá que darnos una respuesta en español.

- El tipo de conexión que en la mayoría de será Keep alive. El protocolo http al realizar la conexión da una respuesta. Al dar la respuesta desconecta la conexión automáticamente. Con el parámetro keep alive hacemos que esta la conexión se mantenga viva para soportar futuras peticiones al servidor al que estamos conectados.

- Información acerca de nuestro tipo de navegador y del sistema operativo que estamos utilizando.

- Otra información adicional que no se muestra en la captura de pantalla como por ejemplo la fuente por la cual hemos accedido a la página web, etc.

Como podéis ver con la información que estamos dando cualquier hacker tendrá la información suficiente para acceder a nuestro ordenador y amargarnos la existencia. Pensad que le estamos dando muchos datos cruciales como por ejemplo nuestra IP, el sistema operativo que usamos, la versión de un navegador, la versión del navegador, etc. Tan solo con saber nuestra IP y la versión del navegador que usamos puede ser suficiente para que alguien acceda a nuestro ordenador.

Otras ventajas que obtenemos al conectarnos a Internet a través de un servidor proxy son:

- Tener acceso a servicios que no están disponibles en nuestro país. Por ejemplo si estamos en España podríamos acceder a servicios como Pandora o Netflix.

- Posibilidad de saltarse las restricciones de los servidores proxy que acostumbran existir en muchas empresas para que no nos conectemos a nuestro correo personal, Youtube, Facebook, etc. En función de la infraestructura que tenga la empresa es posible que no sea posible saltarse las restricciones

- Ocultar lo sitios que visitamos mientras trabajamos. Puede ser que el departamento informático, del sitio donde trabajáis, este registrando las páginas web a las que se conecta cada uno de los empleados. En el caso de usar un servidor proxy solo podrán registrar que nos hemos conectado a un servidor proxy pero no podrán saber en las páginas web que ingresamos.

- Saltarse restricciones que imponen ciertos servicios de Internet. Por ejemplo los servidores de descarga directa que permiten un número limitado de descargas por IP.

- Acceso a foros o en páginas web en que se ha baneado nuestra dirección IP.

Además en el caso que nosotros tuviéramos un servidor, por ejemplo squid, y lo pudiéramos configurar como un forward proxy podríamos obtener las siguientes prestaciones del servidor proxy:

- Proporcionar un servicio de proxy cache http. Así la segunda vez que queramos acceder a un sitio web la velocidad de conexión será mucho más rápida. Un servidor proxy cache es especialmente útil en el caso de tener varios usuarios que visitan páginas comunes. Si estos usuarios están conectados a través del mismo proxy la carga de las páginas se incrementará enormemente.

- Denegar ciertos a usuarios como por ejemplo p2p, skype, email, etc.

- Prohibir el acceso a determinadas páginas web.

- Registrar el tráfico de un usuario de la red en concreto.

- Denegar el acceso a ciertas submáscaras de red.

COMO CONECTARSE A UN SERVIDOR PROXY

Paso 1: Buscar un servidor proxy al que conectarnos

El primer paso para conectarse a un servidor proxy es buscar un servidor proxy. Para buscar un servidor proxy gratuito al que poder conectarnos es muy fácil. Solamente tenéis que entrar en google y poner proxy list. En mi caso lo he hecho y veo por ejemplo que existe el siguiente servicio que es el que usado para escribir el post:

www.ip-adress.com/proxy_list/

Paso 2: Elegir el tipo de servidor proxy al que nos queremos conectar

Una vez hemos accedido dentro de la página web veremos información que se asemeja a la que podéis ver en la siguiente captura de pantalla:

Cada una de las lineas que vemos en la captura de pantalla muestra un servidor proxy distinto. Ahora tenemos que elegir uno de los servidores que se muestran en el listado. En lo primero que nos tenemos que fijar en en el tipo de servidor. En la captura de pantalla vemos que hay de 2 tipos. Anónimo y Elite. También existe un tercer tipo que es eltransparente. De entre los 3 tipos solo aconsejo utilizar los Anónimos y los Elite. Los motivos son los siguientes:

Proxy Transparante: A toda costa hay que evitar este tipo de proxy. El principal motivo de conectarse a través de un proxy es conseguir ser anónimo y con los proxy transparentes no conseguiremos nuestro objetivo en absoluto. No lo conseguiremos porqué este tipo de proxy proporciona la totalidad de datos mencionados en el apartado anterior al servidor web al cual nos conectamos. Por lo tanto nuestra IP será visible en todo momento.

Proxy Anónimo: Este tipo de proxy ya es más recomendable. Si queremos usar un proxy solo para navegar es más que suficiente para nosotros. Este tipo de proxy ya no revela nuestra ip real ya que esta enmascarando la variable http_x_forwarded_for. Por lo tanto con el uso de este proxy ya podemos afirmar que somos anónimos. Este tipo de proxy tiene el inconveniente que el servidor web tendrá la capacidad de saber que nos estamos conectando a través de un servidor proxy pero no podrá saber nunca nuestra ip.

Proxy Elite o altamente anónimo: Este tipo de proxy al igual que que el proxy anónimo está enmascarando la variable http_x_forwarded_for, pero además también otras variables como pueden ser la http_via y http_proxy_connection, etc. Por lo tanto estaremos falseando la totalidad de información que entregamos al servidor web y además no podrán detectar que nos estamos conectando a través de un servidor proxy. A priori el servidor proxy tampoco guardará un registro de las IP conectadas al servidor proxy.

Paso 3: Elegir el servidor Proxy al que nos vamos a conectar

Una vez vistos los tipos de servidor proxy existente ahora debemos elegir al que nos conectaremos. Nos conectaremos al primer proxy de la lista. Se trata de un proxy ubicado en los Emiratos árabes y es de tipo anónimo. Como se puede ver en la captura de pantalla tiene un campo en que se indica una IP y un puerto que son: 94.200.77.244 y 8080. Estos son los dos únicos datos necesarios para conectarnos al servidor.

Hay páginas web que indican si el proxy ofrece un servicio de cifrado SSL. Por norma general los servidores proxy no acostumbran a ofrecer un servicio de cifrado SSL.Por lo tanto la conclusión es que elijáis servidores del tipo anónimo o élite. Si además estos servidores ofrecen un servicio de cifrado SSL mejor. Una vez conectados al servidor proxy podremos analizar si la velocidad que ofrecen es aceptable o no.

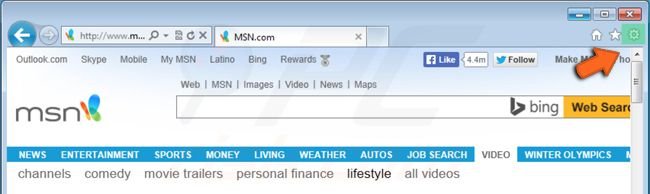

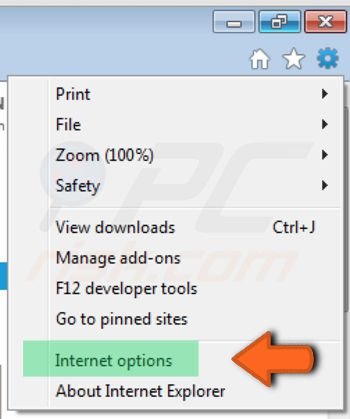

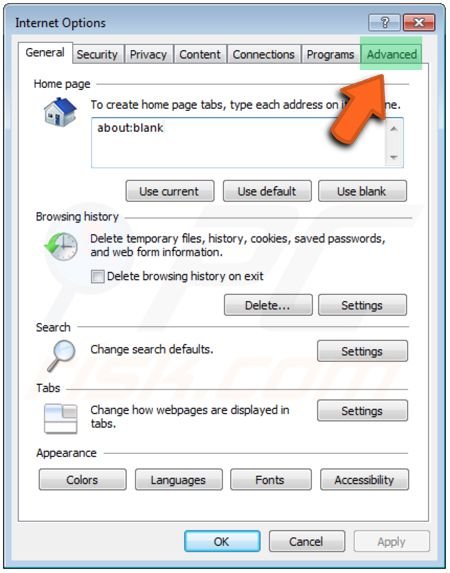

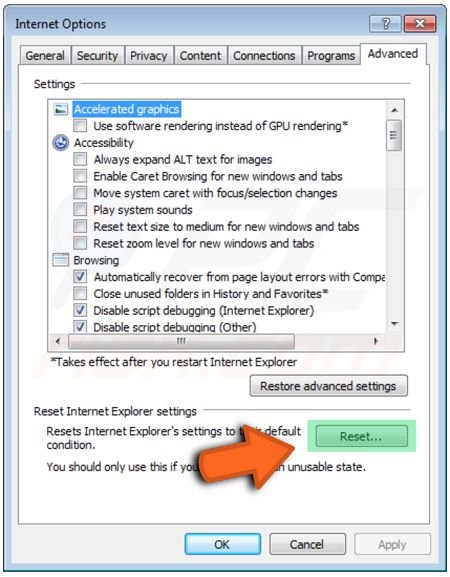

Paso 4: Configurar el navegador para conectarse al servidor Proxy

Mecanismo por medio de un pluging Para una web determinada

Primero, bajamos el complemento FoxyProxy para Firefox/Chrome

![Como usar FoxyProxy [Tutorial][FF/Chrome] Como usar FoxyProxy [Tutorial][FF/Chrome]](https://lh3.googleusercontent.com/-_nAIxyXcwiM/UVjW6qcY8II/AAAAAAAAA_8/WCsaq72l9Rg/s848/Captura01.PNG)

Una vez lo tenemos instalado, le damos click derecho –> Opciones

Agregamos un nuevo Proxy

Despues, nos metemos en esta web: http://spys.ru/proxys/PL/

Y buscamos un proxy, cualquiera sirve.

Lo copiamos en donde nos pide una IP

El puerto se pone automaticamente en su lugar

Ahora viene lo importante, donde muuuchos fallan:

Hacemos click en patrones de URL

Ahi tenemos que darle en agregar nuevo patrón:

Despues agregamos una nueva URL tal cual esta ahi

En este caso usé los cdaction forums de polonia, que es el último post de fede, los * son como comodines

Ahora, en el menu de FoxyProxy, le damos a la opcion «Utilizar proxies basandose…»

Y listo, ahora el proxy solo va a funcionar para cdaction, y no para otras webs, de esta manera, no les va a andar lento T! o el hotmail en caso que el proxy este muy cargado

.

Como configurar sin pluging un servidor proxy en Google Chrome

Para comenzar a realizar la configuración primero vas a la opción de tres rayas que está en la parte superior del navegador a la derecha y luego le das en donde dice “Configuración“:

Luego podrás ver una gran variedad de opciones, solo vas debajo al final y le das a un enlace que dice “Mostrar opciones avanzadas…“:

Luego busca mas abajo un botón que dice “Cambiar la configurar de proxy…” y dale clic:

Luego se abrirá una ventana de las propiedades de Internet, solo ve a la pestaña que dice “Conexiones” y dale clic al botón que dice “configuración de LAN”:

Luego marcas la casilla que dice “Detectar la configuración automáticamente” y la que dice “Usar un proxy para la LAN(Esta configuración no se aplicará a conexiones de acceso telefónico ni VPN)”, luego en donde dice “Dirección IP” escribes la dirección IP del servidor proxy, y en donde dice “Puerto” pones el número de puerto que vas a utilizar el cual mayormente es 8080 y listo, ya tienes el servidor proxy configurado:

Para saber si el proxy funciona solamente tenéis que ingresar una dirección en el navegador y ver si nos podemos conectar. En el caso de no ir bien tendremos que probar otro servidor proxy. No todos los servidores proxy funcionan.

Para poder testear el nivel de protección que ofrece el proxy una vez nos hemos conectando solamente tenemos que acceder a las páginas que nos habíamos conectado anteriormente.

http://myip.es

http://xhaus.com/headers

Y comprobar los resultados

Como se puede ver en las capturas de pantalla la IP esta completamente oculta. Ahora mi IP y mi ubicación pertenecen a los Emiratos Árabes. En la última captura de pantalla se puede ver que aparece la variable Via. Esto es un indicativo que los sitios donde me conecto pueden detectar que estoy conectando a través de un servidor proxy.

Otras páginas a las que nos podemos conectar para realizar comprobaciones son las siguientes:

http://checker.samair.ru/

http://www.internautas.org/w-testproxy.php

LIMITACIONES DE LOS SERVIDORES PROXY

La principal limitación de los servidores proxy es que nos permiten ser anónimo pero no garantizan nuestra privacidad. La totalidad de tráfico que generamos viajará por la red sin cifrar. Por lo tanto nuestro tráfico es susceptible de ser esnifado. No obstante quien esnife nuestro tráfico no podrá saber nuestra IP. Una opción para este problema es pagar o buscar un servidor proxy que ofrezca un servicio de cifrado SSL. Otra opción podría ser conectarse a través de un servidor VPN.

Otros problemas que puede generar la conexión a través de un servidor proxy son los siguientes:

- Hay que ir muy en cuenta quien está detrás de un servidor proxy o un servidor VPN. Si no son servicios confiables pueden registrar la totalidad de nuestro tráfico, registrar nuestras contraseñas, robar nuestros número de cuentas bancarias, inyectarnos código malicioso para pasar a formar parte de una Botnet. etc.

- La Navegación es más lenta que en el caso que usemos un servidor VPN.

- Cada aplicación se tiene que configuración específicamente para que se conecte a través del servidor proxy. Por lo tanto si seguimos las indicaciones del post solo se obtendrá una navegación anónima. En el caso que realicemos una descarga P2P o chateemos no seremos anónimo

Alternativas que tenemos a los servidores proxy son las servidores VPN y la red Tor.

http://www.taringa.net/post/hazlo-tu-mismo/16560318/Como-usar-FoxyProxy-Tutorial-FF-Chrome.html

Configuración.

![]()